-

智能守护中心

-

强力清理加速

-

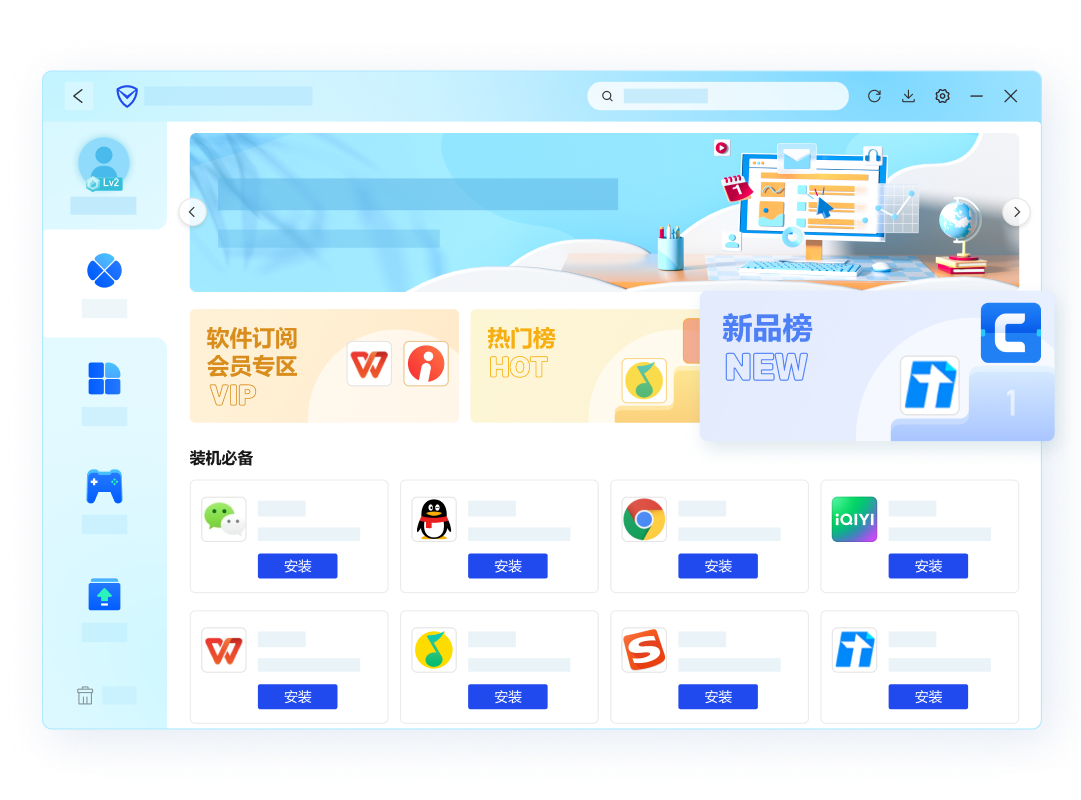

海量软件市场

-

实时状态显示

-

便捷跨端远程

-

一键拦截广告弹窗自主设置软件权限,拦截广告弹窗,无打扰更清净

-

全面阻止静默推装一键开启安装提示,远离静默、捆绑推装烦恼

-

强力查杀病毒木马三大自研引擎,实力护航,深入系统底层,一键查杀顽固病毒

-

五大安全场景,全链路防护从源头阻断风险,全场景安全防护

-

一键开启风险防护项一键开启核心防护项,有效拦截风险恶意攻击

-

敏感异常行为详细记录异常行为详细记录可追溯

-

系统盘清理全盘扫描虛拟内存、缓存、聊天文件、下载文件,快速释放C盘空间

-

一键清理一键扫描系统和软件垃圾、隐私痕迹,无用插件,深度清理释放空间

-

电脑加速管理开机启动项,系统服务项,智能判断卡慢软件,关闭无需软件

-

正版无捆绑海量正版软件,一键下载安装,高速无捆绑

-

去插件更新更新无插件,自动清理冗余安装包,清洁又省心

-

卸载无残留多样式卸载分类,快速定位目标软件,强力删除卸载残留

-

掌控防护行为全天候监测电脑行为,防护详情清晰明了,守护电脑远离风险

-

同步运行状态实时同步CPU占用、系统盘剩余、内存占用,加速优化一键直达

-

检测实时网速智能检测软件/进程上传速度、下载速度,网络卡慢高效优化

-

远程锁屏关机实时查看电脑运行状态,一键锁屏关机,保护电脑安全

-

远程获取文件随时随地远程连接电脑,快速下载文件

-

多设备远程协助设备之间远程协助,稳定高清又流畅